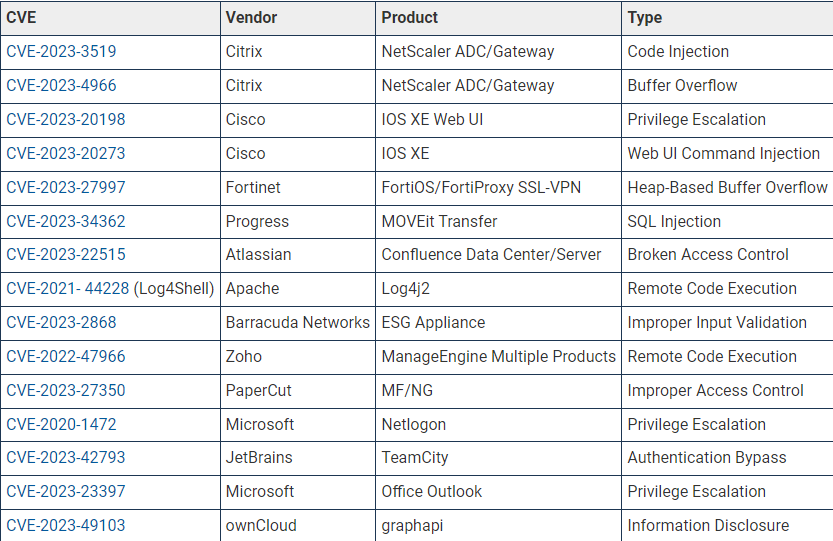

El FBI, la NSA, la CISA y otras autoridades de ciberseguridad han publicado hoy una lista de las 15 vulnerabilidades explotadas de forma rutinaria a lo largo del año pasado.

Si bien a la hora de informarse acerca de los fallos de seguridad más comunes podemos utilizar el OWASP Top 10, la realidad es que muchas vulnerabilidades son excluidas o no informadas por la entidad, dejando un hueco que los atacantes pueden explotar en su favor.

Un aviso conjunto publicado el martes pide a las organizaciones de todo el mundo que arreglen de inmediato estas fallas de seguridad e implementen sistemas de administración de parches para minimizar la exposición de sus redes a posibles ataques.

«En 2023, los actores cibernéticos maliciosos explotaron más vulnerabilidades de día cero para comprometer las redes empresariales en comparación con 2022, lo que les permitió realizar operaciones cibernéticas contra objetivos de mayor prioridad», se menciona en el comunicado.

«El año pasado, la mayoría de las vulnerabilidades explotadas con mayor frecuencia se explotaron inicialmente como un día cero, lo que es un aumento desde 2022, cuando menos de la mitad de las vulnerabilidades explotadas principales se explotaron como un día cero», concluyeron.

Como también revelaron, el año pasado se abordaron 12 de las 15 vulnerabilidades principales de las que se abusa rutinariamente y con frecuencia, alineándose con las agencias que advierten que los actores de amenazas centraron sus ataques zero-day (fallos de seguridad que se han revelado pero que aún no se han parcheado).

Dentro del listado, se observa que la vulnerabilidad más frecuente es de inyección de código, particularmente para el proveedor Citrix, que también ocupa el segundo lugar, pero con una falla de seguridad de desbordamiento de búfer.

Este fallo de seguridad fue considerado como crítico ya que permite a los atacantes obtener la ejecución remota de código en servidores no parcheados, tomando el primer lugar después de que los piratas informáticos estatales abusaron de él, violando a las organizaciones de infraestructura crítica de los Estados Unidos.

El aviso destaca otras 32 vulnerabilidades a menudo explotadas el año pasado para comprometer a las organizaciones y proporciona información sobre cómo los defensores pueden disminuir su exposición a ataques que abusan de ellos en la naturaleza.

Por otro lado, en Junio de este año, la organización MITRE también dio a conocer el

25 debilidades de software más peligrosas para los dos años calendario anteriores y, en noviembre de 2021, una lista de los las debilidades de hardware más importantes.

«Todas estas vulnerabilidades son conocidas públicamente, pero muchas están en la lista de las 15 principales por primera vez«, dijo Jeffrey Dickerson, director técnico de ciberseguridad de la NSA, el martes.

«Quienes trabajan en el apartado defensivo y están encargados de parchear estas fallas de seguridad deben prestar especial atención a las tendencias y tomar medidas inmediatas para garantizar que las vulnerabilidades se parcheen y mitiguen. La explotación probablemente continuará en 2024 y 2025», concluyó Dickerson.