El phishing se ha consolidado como una de las tácticas más utilizadas por los ciberdelincuentes para engañar a usuarios desprevenidos y conseguir así robar su información sensible.

Todo esto proceso se desarrolla a partir del arte de la ingeniería social, es decir, el acto de persuadir al usuario a que realice una cierta acción. Lo que no sabe la víctima es que las consecuencias pueden ser devastadoras, pues le estará brindando acceso al atacante, ya sea a datos confidenciales o a que instale un software malicioso en el equipo.

Para aplicar el phishing, el medio de transmisión es el correo electrónico. La realidad es que este tipo de acciones comenzaron a desarrollarse incluso antes del comienzo de este milenio, pero nunca fueron tan complejos como en la actualidad, haciendo uso de herramientas como la inteligencia artificial para aumentar la posibilidad de infección.

Desde mensajes que simulan ser instituciones financieras o servicios populares, el arte de la estafa digital ha evolucionado a niveles alarmantes, convirtiéndose en una amenaza constante, tanto para individuos cotidianos como organizaciones.

Por tal motivo, es sumamente importante estar preparados ante estas situaciones, particularmente aplicando medidas preventivas y la lógica humana, que son la primera y mejor barrera de defensa para evitar la propagación del incidente.

Para ello recurriremos a un experimento de Google diseñado específicamente para concientizar a las personas de estos peligros y cómo enfrentarlos correctamente, planteando escenarios simulados, aunque perfectamente posibles en la vida real. De este modo, los usuarios y compañías pueden saber qué medidas tomar cada vez que reciben estos correos electrónicos.

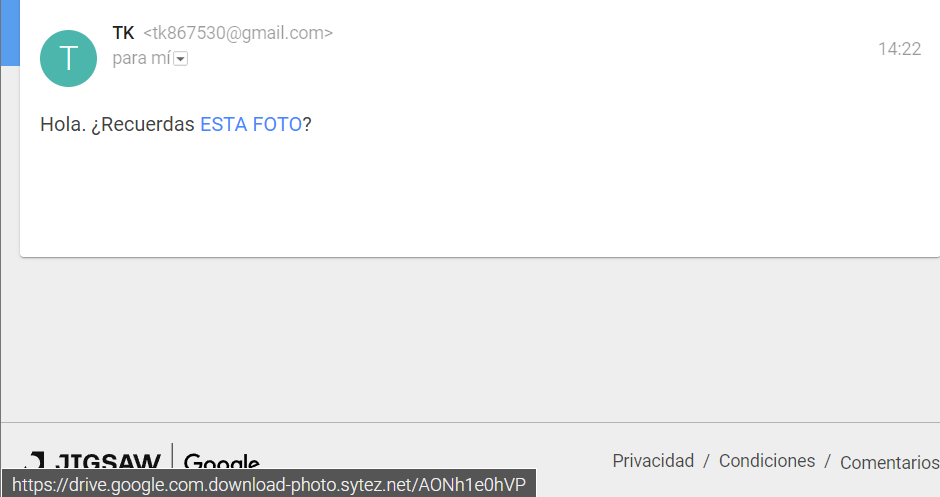

ESCENARIO 1

Una de las cosas que más se debe tener en cuenta a la hora de analizar este tipo de mensajes es el dominio de su remitente. Como vemos, no parece llamar la atención pues contempla el servicio de Gmail.

No obstante, no debemos fijarnos únicamente en ello. Si pasamos el cursor del mouse por encima de los enlaces sin hacer clic, podremos fijarnos a qué dirección nos estará redirigiendo, lo cual se visualiza abajo a la izquierda de la pantalla.

Y es aquí donde nos encontramos con la principal sorpresa, la URL de Google Drive y la esta URL suplantada no coinciden, por lo tanto, es altamente probable que seamos redirigidos a un sitio que suplanta la identidad del servicio en la nube, donde al descargar el documento en cuestión, en realidad contenga algún código malicioso que infecte nuestro equipo.

Además, podemos comprobar que tampoco cuenta con el protocolo HTTPS, el cual indica que los datos viajarán cifrados entre el usuario y el servidor, sin que agentes externos puedan interferir en el envío de la información. Sin embargo, es importante tener en cuenta que el candado HTTPS no indica seguridad plena, pues el sitio va a estar recibiendo los datos en texto plano, y si tiene malas intenciones, podrá usarlos para su propio beneficio potencialmente ilícito. Por ende, no es el único factor que debemos tener en cuenta a la hora de analizar estos correos de Phishing y siempre es mejor visualizar cada detalle antes de proceder con la descarga del adjunto.

Dicho esto, podemos corroborar claramente que este correo es un PHISHING, por lo que procederemos a eliminarlo.

ESCENARIO 2

Otro de los factores a tener en cuenta en la detección es si el nombre de la empresa y el dominio del correo coinciden. Puede sonar extraño pensar que un ciberdelincuente medianamente preparado cometa este error, pero como mencionamos, mejor descartar todas las opciones primero.

Este es uno de esos casos donde ambos nombres no coindicen. Si bien el dominio contiene la palabra «eFacks«, en realidad el nombre real de la compañía es «eFax«, por lo cual hay una clara falla de coherencia.

Por otro lado, y metiéndonos en el análisis del enlace, podemos detectar que tampoco cuenta con el certificado de seguridad de HTTPS, atípico para una empresa conocida como lo es eFax, además de que, una vez que finaliza el «.com», podemos detectar que aparece «mailru382«, un dominio normalmente asociado con campañas de phishing, distribución de contenido malicioso y el robo de credenciales. Por ende, no quedan demasiadas dudas sobre la veracidad de este correo electrónico.

Con respecto al protocolo de seguridad HTTPS, podemos ir nosotros mismos a la página en cuestión y verificar si efectivamente cuenta con ello. Caso tal que así sea, podemos definir con mayor claridad el origen de este correo.

Un nuevo caso de PHISHING absoluto.

ESCENARIO 3

A primera vista puede resultar complejo detectar errores en este correo. Tanto el dominio como el protocolo de seguridad de la URL parecen legítimos. A pesar de esto, vamos a remarcar un inconveniente que delata las intenciones de este mensaje.

Los subdominios de «sytez» han sido bloqueados debido a sospechas de actividades maliciosas, suplantando la identidad de, en este caso, Google Drive.

Por tal motivo, es importante tener especial precaución si no estás seguro de conocer al remitente.

Tras ello, podemos confirmar que es otro caso de PHISHING.

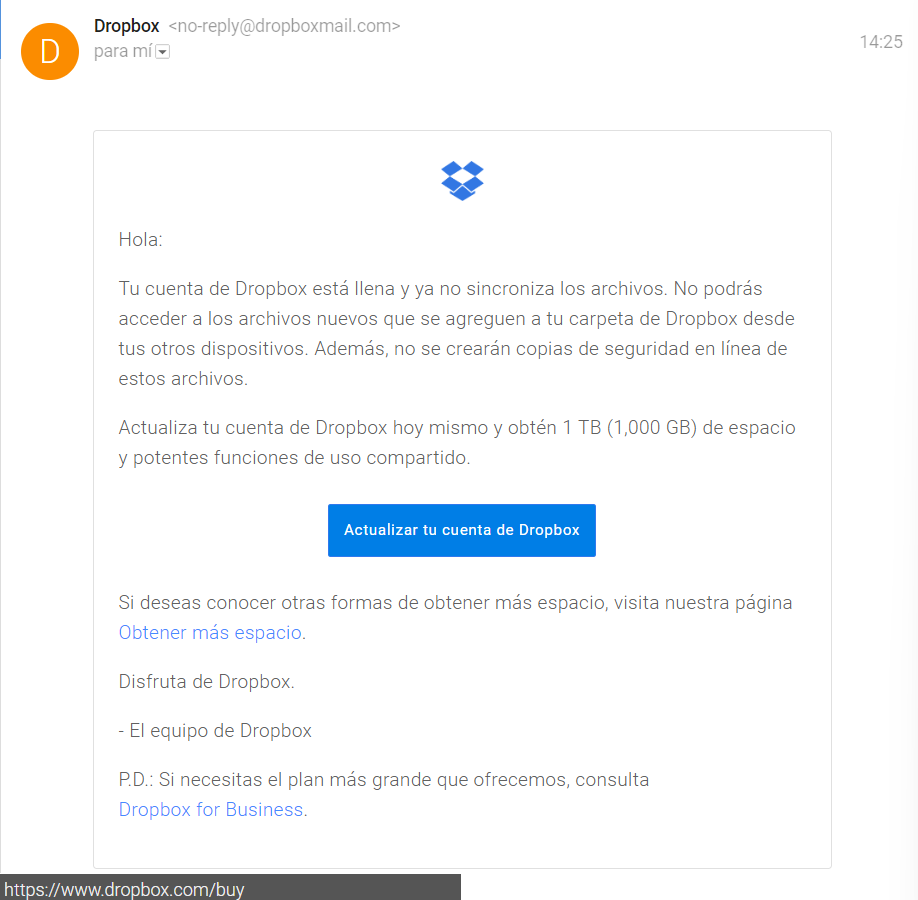

ESCENARIO 4

Dropbox es una popular plataforma de almacenamiento en línea con amplias funciones, como consultas, previsualización, edición y transferencias de archivos en la nube.

En este caso, nos comenta que la cuenta está llena y es imposible seguir sincronizando los archivos, un mensaje típico que suele llegar a la bandeja del usuario que posee la cuenta.

Analizando el enlace vemos que no hay nada raro, ya que cuenta con el protocolo HTTPS y el resto del enlace parece coherente.

No obstante, en caso de seguir teniendo dudas, podemos ingresar al enlace desde un entorno simulado. De esta manera, estaremos completamente seguros de la decisión a tomar una vez se esclarezca la veracidad del correo.

Definido esto, podemos afirmar con criterio que el mensaje recibido es LEGÍTIMO, perteneciendo al equipo de Dropbox oficial.

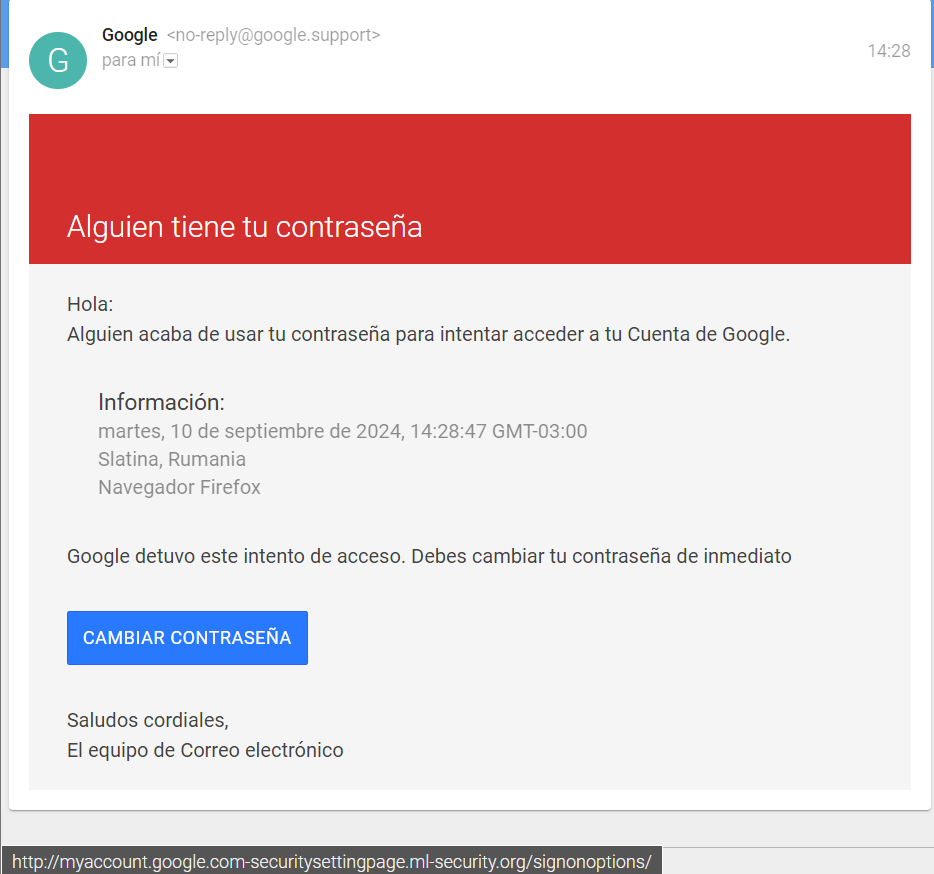

ESCENARIO 5

Resulta particularmente anómalo que una de las empresas más populares y reconocidas del mundo no cuente con el certificado HTTPS, lo que indica que no hay dudas que este correo no proviene de Google oficialmente.

Además, el dominio de «google.support» está descontinuado y no se utiliza en la actualidad.

Habiendo mencionado eso, podemos confirmar con total certeza que este correo es un PHISHING.

ESCENARIO 6

A diferencia del caso anterior, este sí cuenta con el protocolo HTTPS incrustado en la página, pero no tomemos una decisión ya mismo. Como mencionamos, es mejor descartar todas las opciones posibles antes de ingresar al enlace.

Si continuamos leyendo la URL, podemos verificar que utiliza un acortador de links, lo cual es extraño tratándose de Google.

Los peligros de los acortadores de enlaces son diversos. Desde la posibilidad de esconder el contenido real del sitio web al que el usuario será redirigido hasta evitar que la URL maliciosa sea descubierta por los servicios de seguridad de los navegadores.

Otro factor que podemos remarcar en este correo es el contenido del mensaje. El texto proporciona datos que no están chequeados, además de mencionar partes que no tienen sentido alguno, como es el caso de «no podemos revelar cómo lo detectamos porque los atacantes tomarían nota de ello y cambiarían sus tácticas».

Una de las cosas que el usuario puede hacer es comparar el correo recibido con un escenario legítimo para destacar las diferencias entre uno y otro.

Cerrando con esta última referencia, podemos nuevamente mencionar que el dominio de «google.support» ya no es utilizado.

En resumen, confirmamos que el correo electrónico recibido es un total y rotundo PHISHING.

Como conclusión, podemos comentar una vez más que la mejor barrera defensiva ante este tipo de ataques es la concientización, la educación y la lógica humana. Mejorando estos elementos, muy seguro que la tasa de incidentes relacionados al phishing se reducirá exponencialmente.

Cuantos más elementos que delatan suplantación de identidad se detecten en este tipo de mensajes, más protegido estará el usuario y las organizaciones ante el phishing.