Lo confirmó la empresa ESET y corresponde al envío de curriculums falsos con troyanos de acceso remoto incrustados.

Según ha informado la fuente, este método de propagación de contenido malicioso se genera a partir del recibimiento de curriculums poco verídicos que incitan al personal a que los abra, derivando en la infección mencionada, además de otras actividades maliciosas.

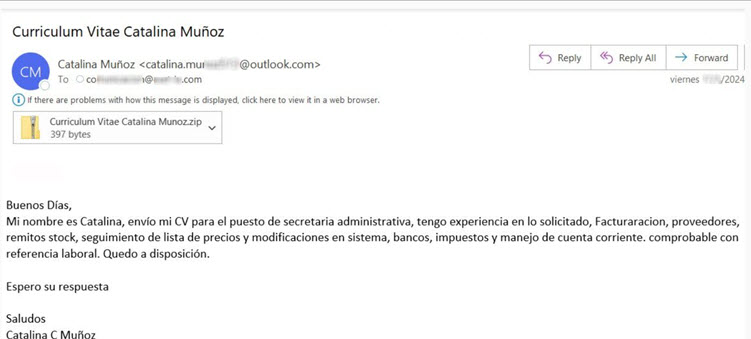

Al igual que en muchos casos, los ciberdelincuentes buscan hacer que estos correos se asemejen lo más posible a la realidad. Incluso, a diferencia de otros, estos no presentan prácticamente faltas de ortografía o caligrafía, dándonos cuenta de que fue planeado con precisión para evitar su detección temprana por parte del usuario.

Sin embargo, ESET ha podido descubrir algunas vulnerabilidades que permiten detectar si se está ante un e-mail malicioso.

Como se observa, el correo no está dirigido a ninguna persona o empresa en particular, además de que el archivo adjuntado es de formato zip, lo que delata que es un comprimido, en lugar del envío de un formato word o pdf como se realiza habitualmente.

A pesar de esto, si el usuario no es lo suficientemente precavido y toma la decisión de abrir el contenido que trae el archivo, las consecuencias van desde la ejecución de troyanos de acceso remoto (diseñados para poder tomar el control del dispositivo de forma remota y ejecutar comandos malintencionados), obtención de credenciales de acceso al correo, cuenta de banco, entre otra información confidencial.

Es por eso que es sumamente importante seguir las medidas recomendadas ante este tipo de acontecimientos:

- Prestar atención a los archivos adjuntos que se reciben.

- Analizarlos con suma precaución antes de ejecutarlos.

- Si formas parte de un equipo de RRHH, preguntar primero a alguien especializado de IT si el adjunto en cuestión es seguro.

Los ataques informáticos son cada vez más elaborados, especialmente con el avance de la inteligencia artificial. De ahí la importancia de las empresas en aumentar su financiación en conceptos de seguridad informática, incluyendo capacitaciones como una prioridad absoluta, detectando posibles ataques de phishing que comprometan la información de los usuarios.